OktaからIAM Identity CenterにIDを自動でプロビジョニングしてみた - Lifecycle Management編

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、ゲームソリューション部/業務効率化ソリューション部の新屋です。

本ブログはClassmethod ゲーソル・ギョーソル Advent Calendar 2024の11日目のブログとなります。

さて、私からは

- Customer Identity Cloud(Auth0)(通称: CIC)

- Workforce Identity Cloud(Okta)(通称: WIC)

についてご紹介していきます。

「この2つのサービスの違いは何?」という方はこちらを御覧ください。

さて、本日はWorkforce Identity Cloud(Okta)(通称: WIC)から

AWS IAM Identity CenterとOktaを統合し、Oktaを経由したAWSアカウントにシングルサインオンする方法…については、DevelopersIOで既に記事がありますので

「OktaのアイデンティティをAWS IAM Identity Centerに自動プロビジョニングする方法について」解説します。

前提

- AWS IAM Identity CenterとOktaが統合され、AWSアカウントにシングルサインオンができる状態

- Okta Lifecycle Managementが有効になっている

- これはフリートライアル(30日間無料)は、有効になっています

モチベーション

社員の入退場のたびに、Oktaユーザーを作成して、それからAWS IAM Identity Centerのユーザーを作成する手間は非常に面倒…

↓

Oktaユーザーが作成されたら、自動でAWS IAM Identity Center側に反映して、業務を効率化したい

設定手順

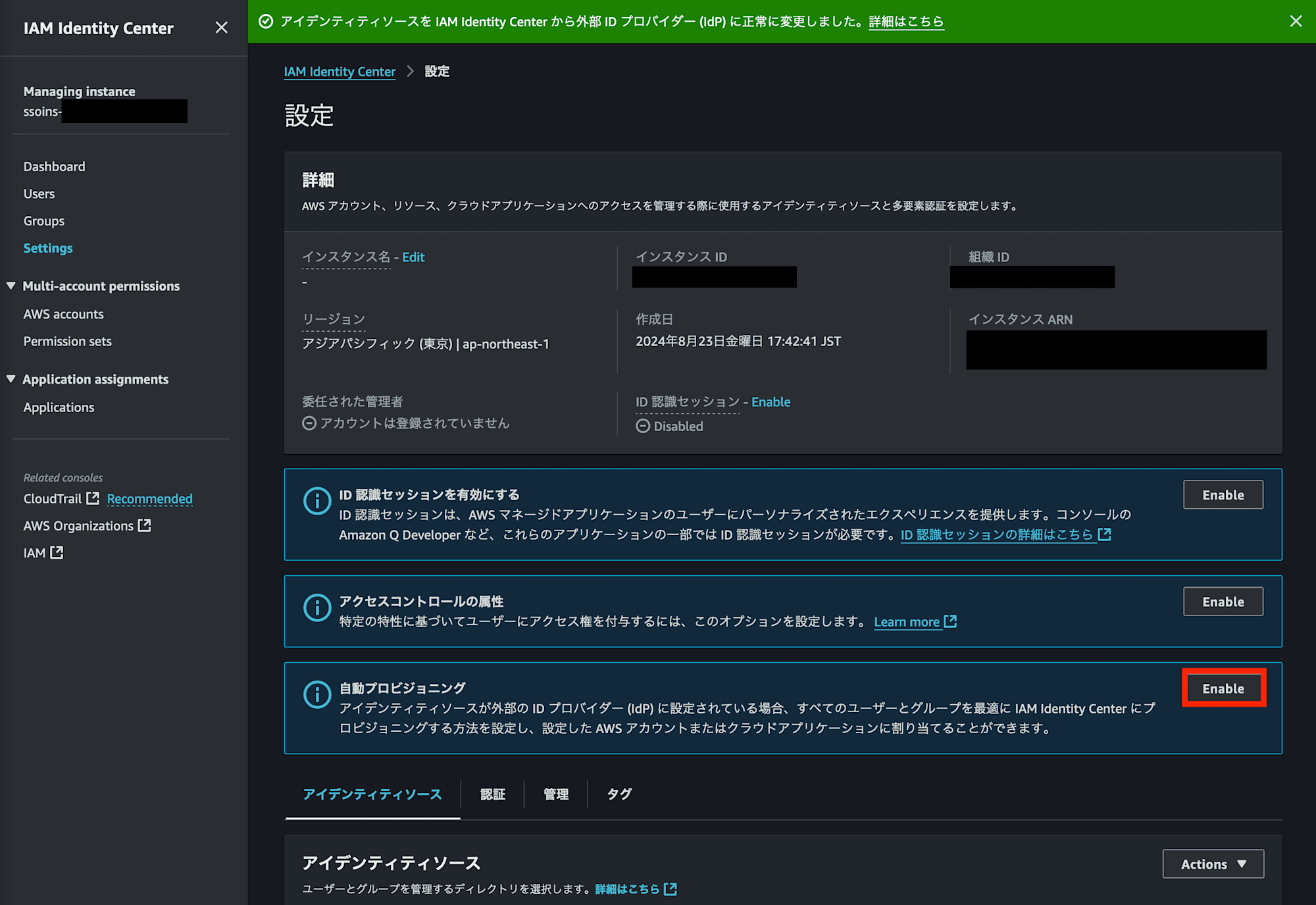

(AWS)自動プロビジョニングを有効化する

IAM Identity CenterとOktaを統合した後、Settingsを見てみると自動プロビジョニング有効化がサジェストされています。

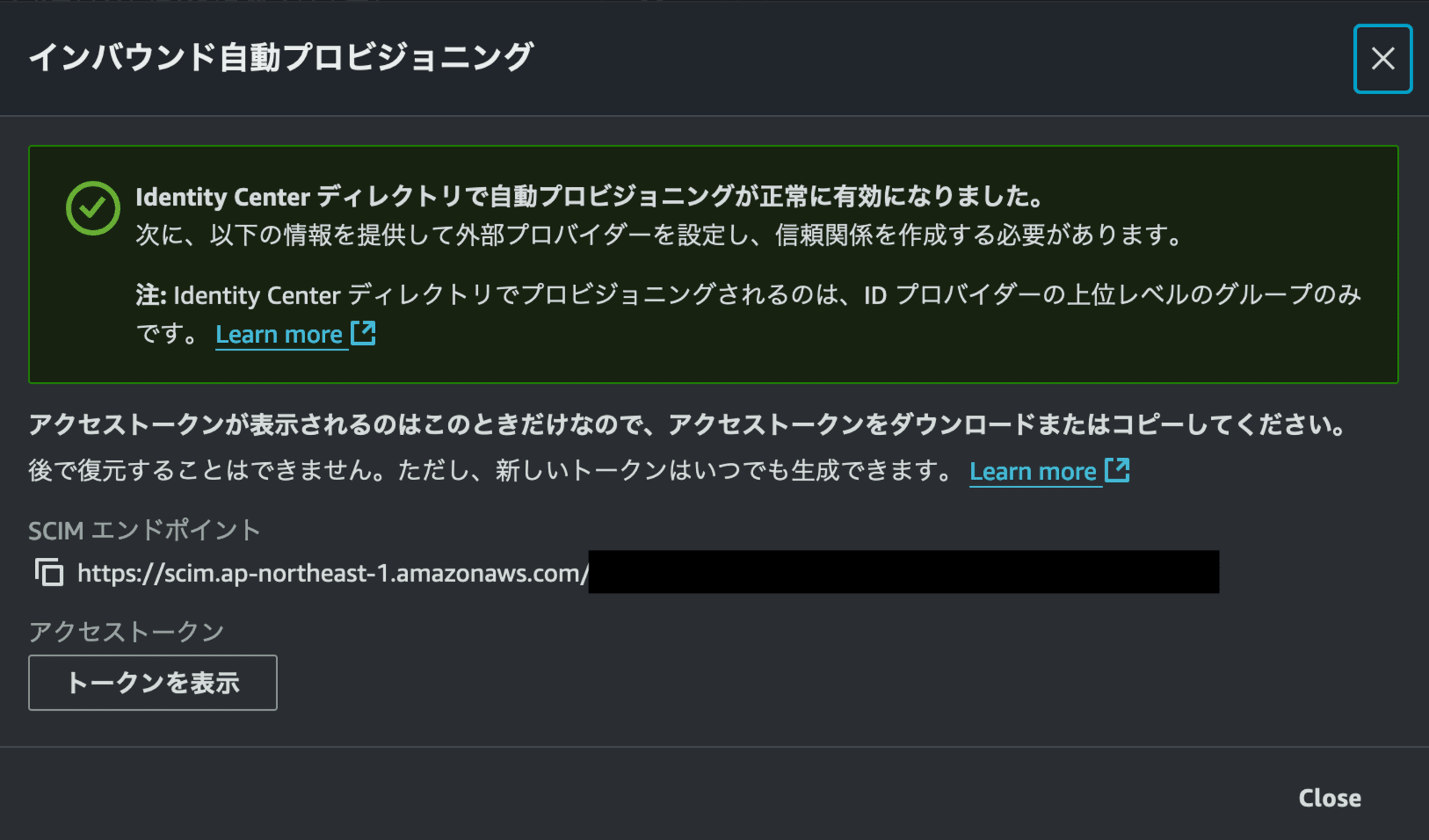

(AWS)SCIMエンドポイントURLとアクセストークンを取得する

この値はこの後すぐ使うのでコピーしておきましょう。

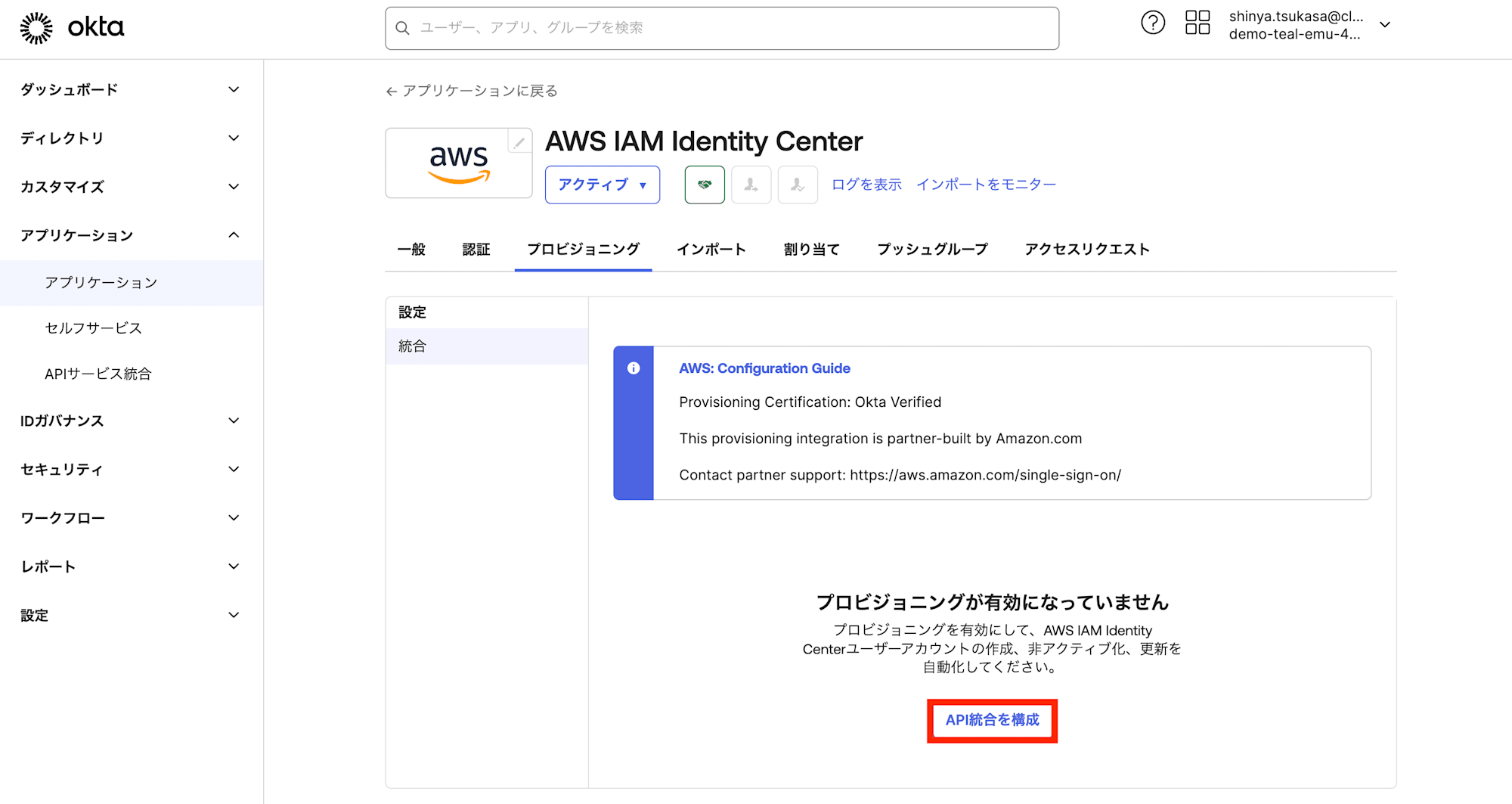

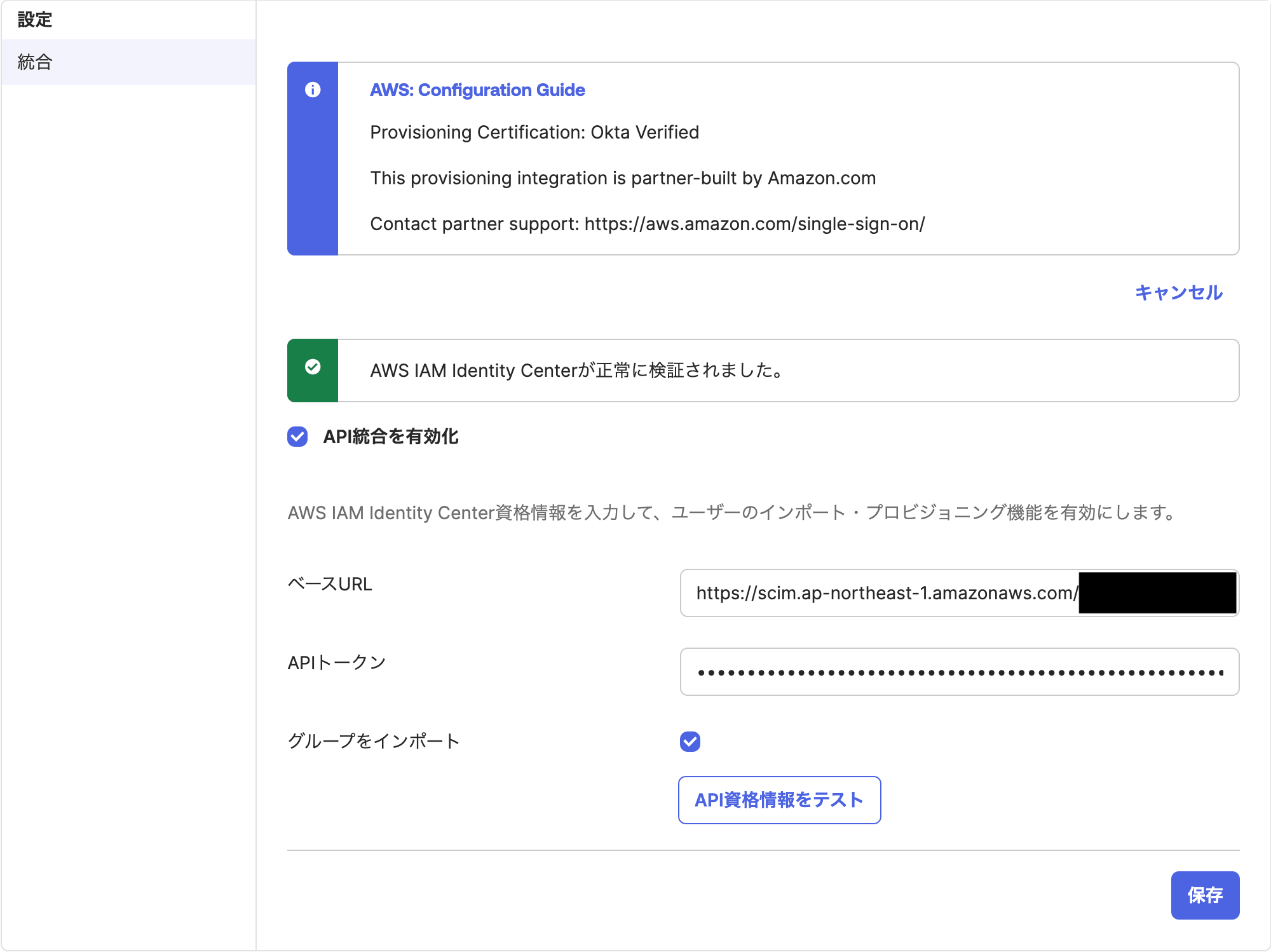

(Okta)API統合を有効化する

API統合を構成から

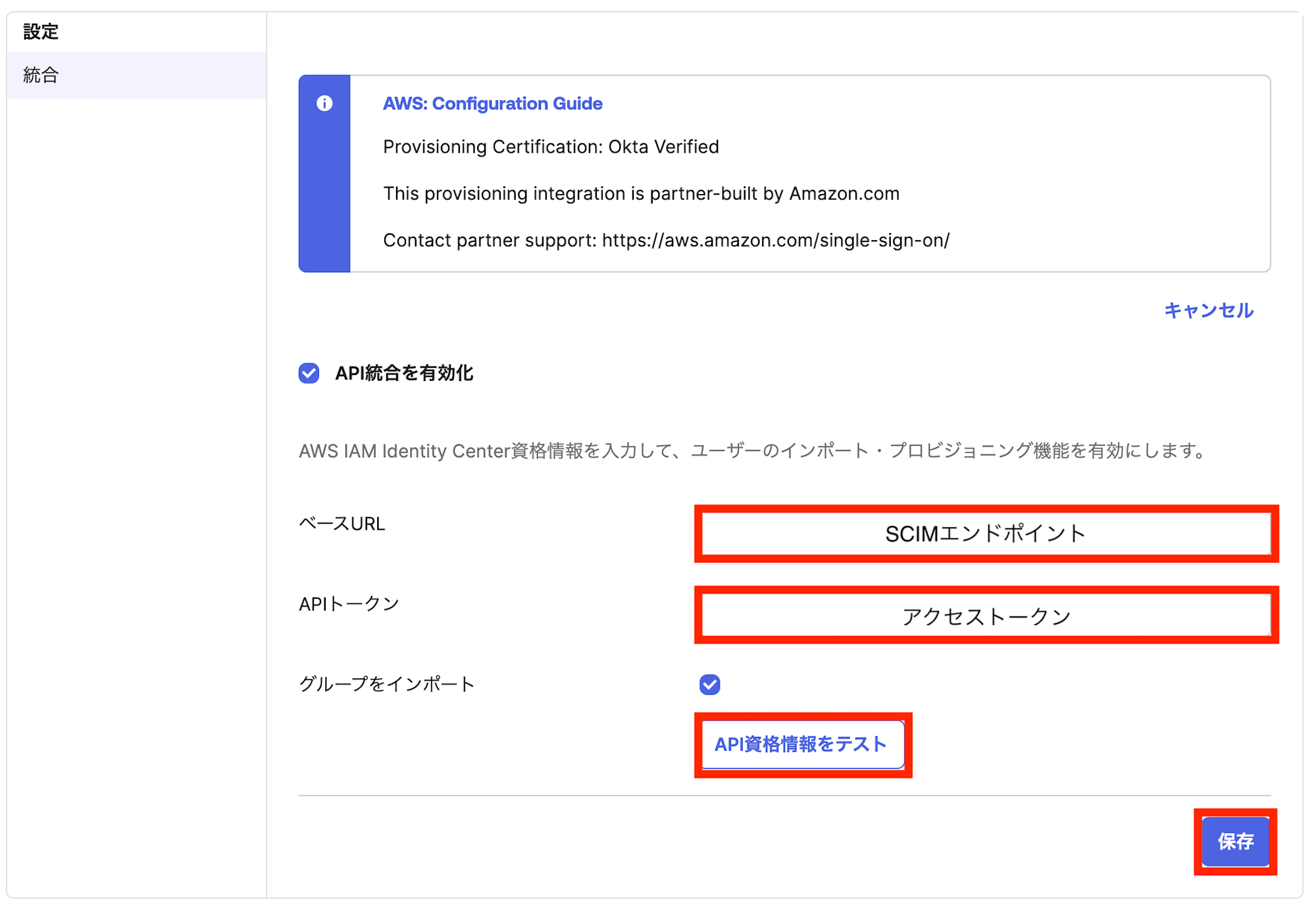

API統合を有効化し、さきほど値を入力しましょう。

入力したらAPI資格情報をテストし、成功したら保存してください。

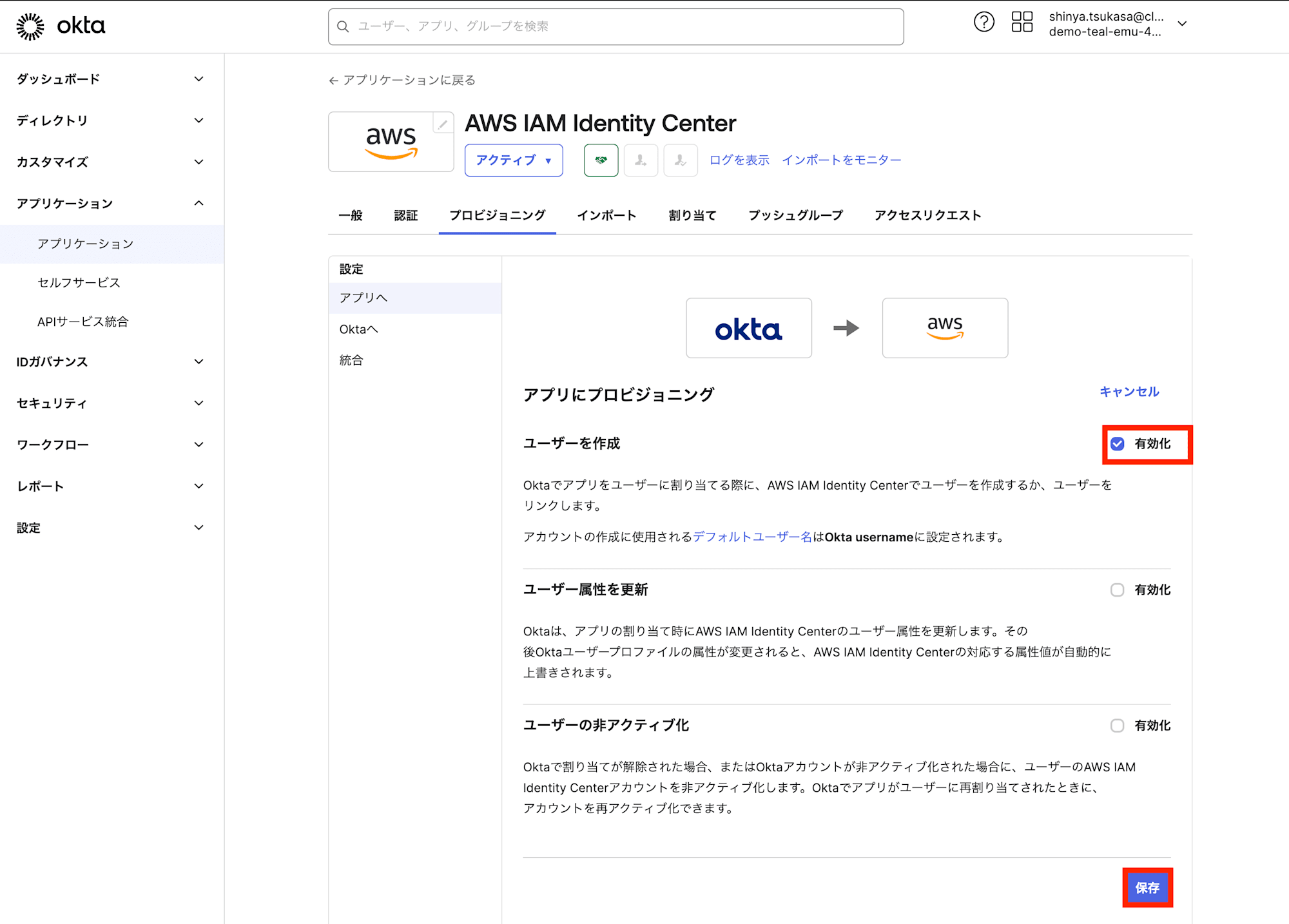

(Okta)プロビジョニングのトリガーを設定する

今回は、ユーザーを作成を有効化します。ユーザー属性を更新を有効化する場合、Okta上のユーザーの属性値(例えば、役職など)が変更されたことをトリガーに、AWS IAM Identity Centerに自動でその内容がプロビジョニングされます。

これで設定完了です。か…簡単すぎる…あっけなさすぎる……!

確認

シナリオ

- (Okta)新規にユーザーを作成する

- (Okta)ユーザーをAWS IAM Identity Centerアプリケーションに割り当てる

- (AWS)同じユーザーがAWS IAM Identity Center側に存在することを確認する

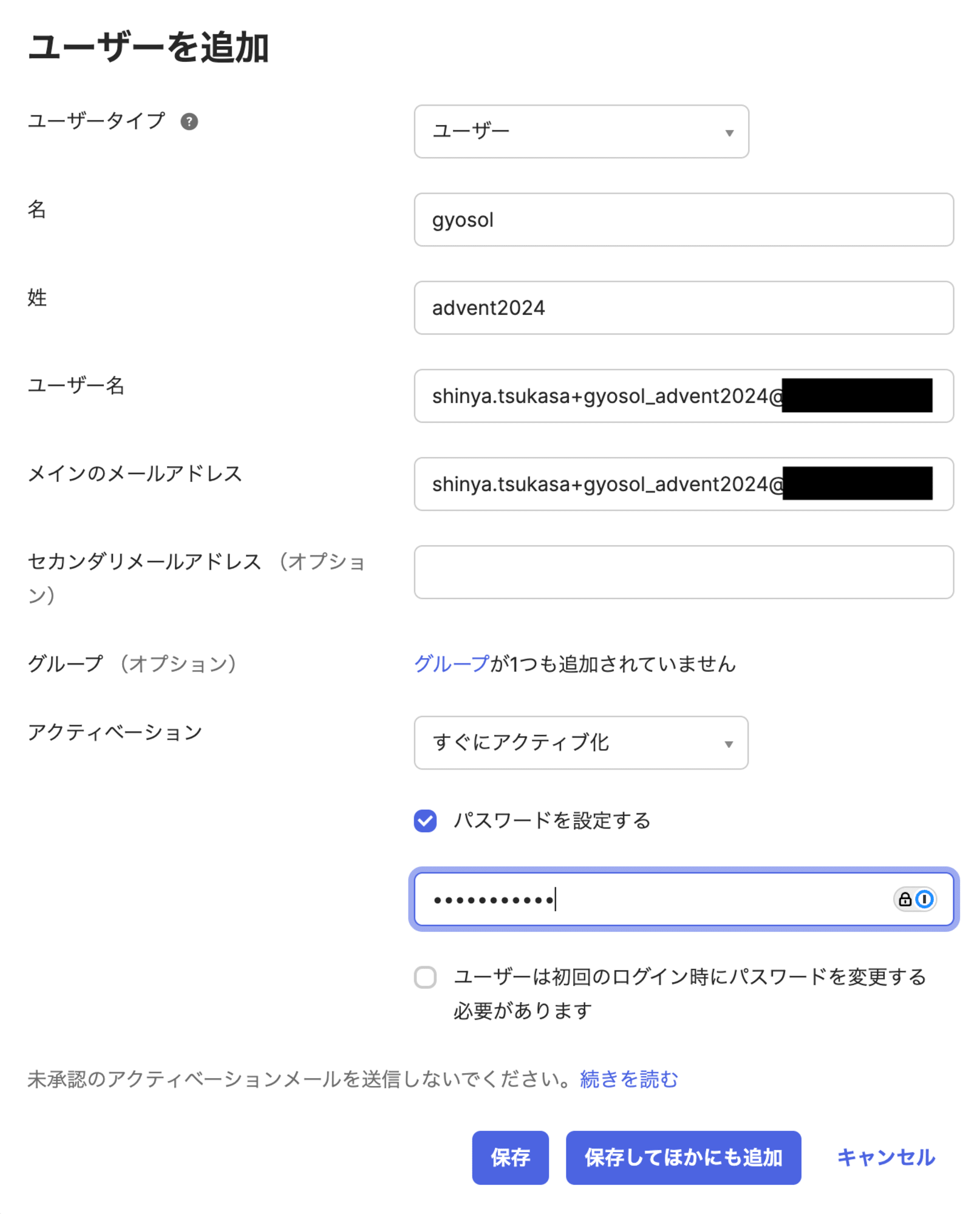

①(Okta)新規にユーザーを作成する

ディレクトリ > ユーザー > ユーザー追加 から

「すぐにアクティブ化」「パスワードを設定する」にすると、テストしやすいです。

この設定をやらないとアクティベーションや、パスワード初期化といったステップが必要になります(本番はこちらが推奨です)

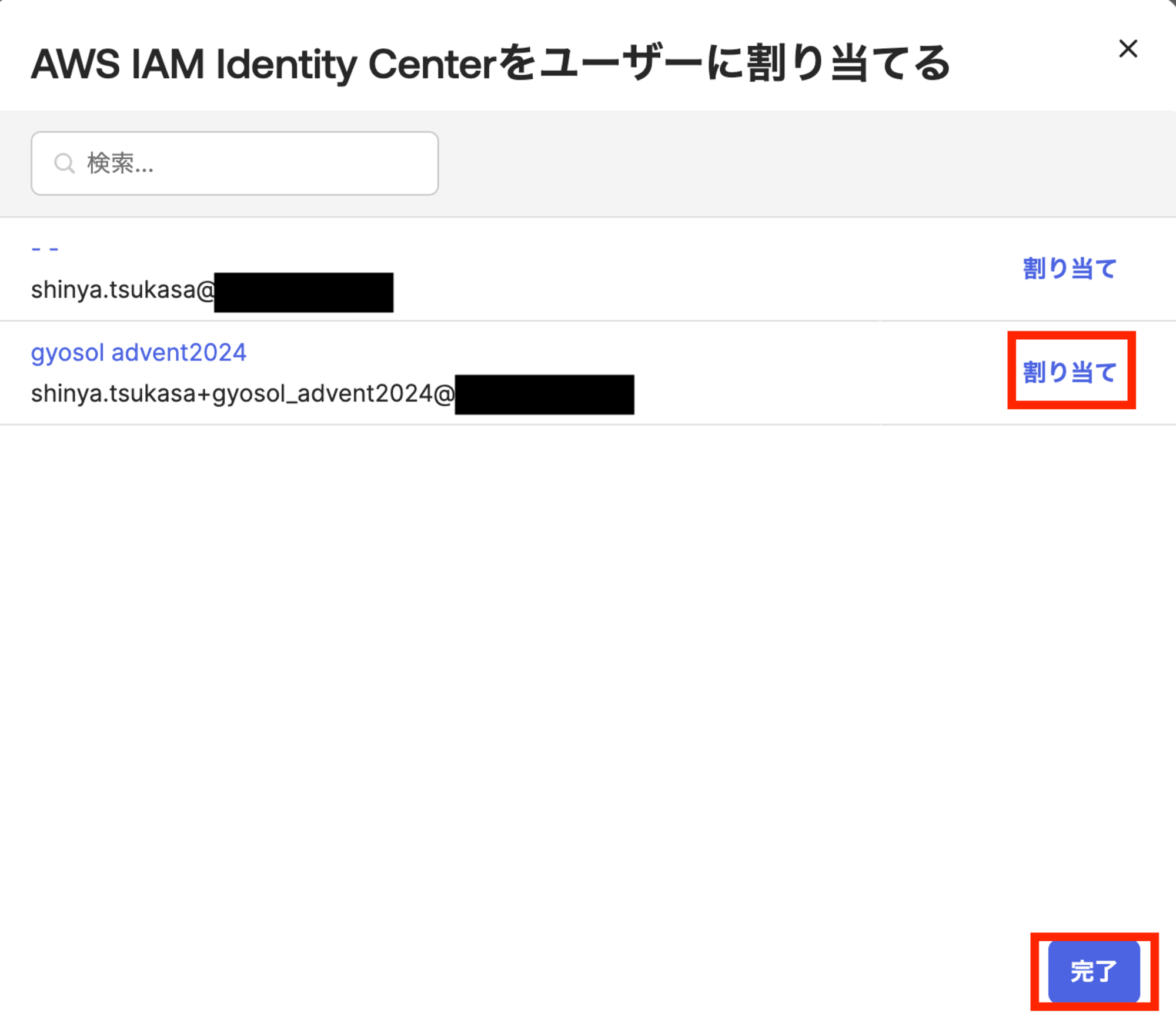

②(Okta)ユーザーをAWS IAM Identity Centerアプリケーションに割り当てる

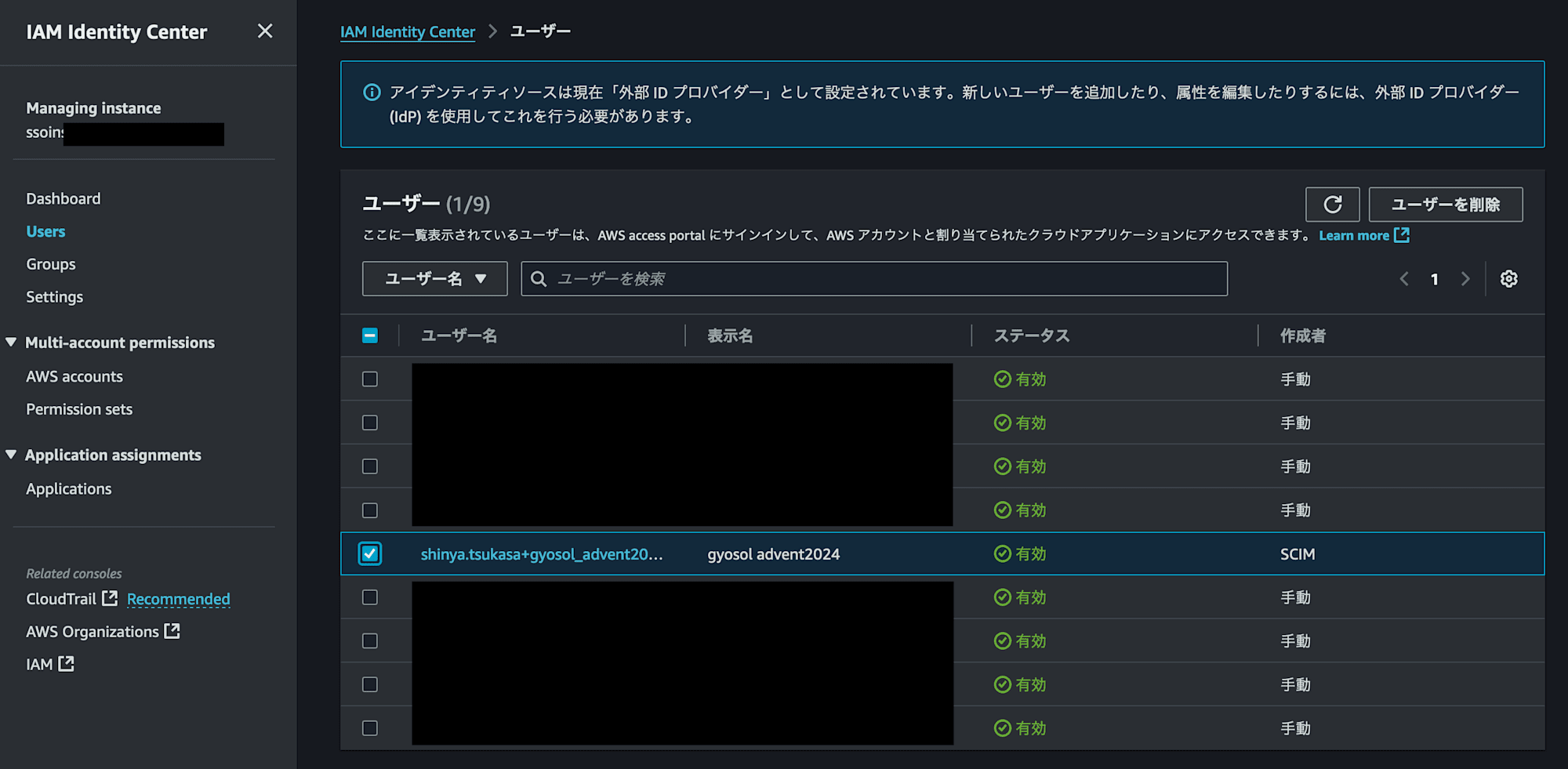

③(Okta)同じユーザーがAWS IAM Identity Center側に存在することを確認する

おまけ

簡単すぎたので、グループプッシュについてもご紹介しましょう。

この自動プロビジョニングは、Oktaのグループに対しても同様に連携することが可能です。

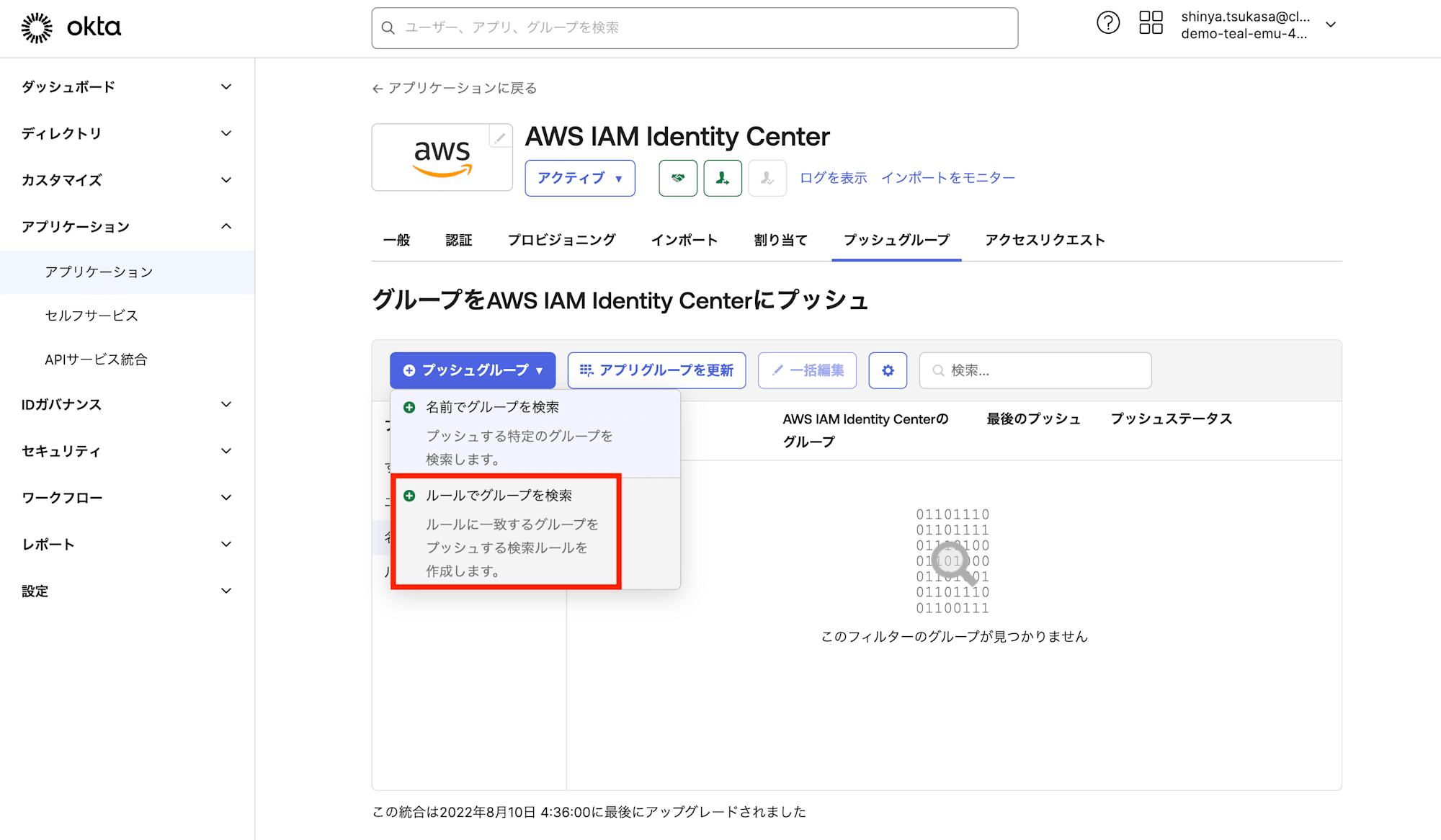

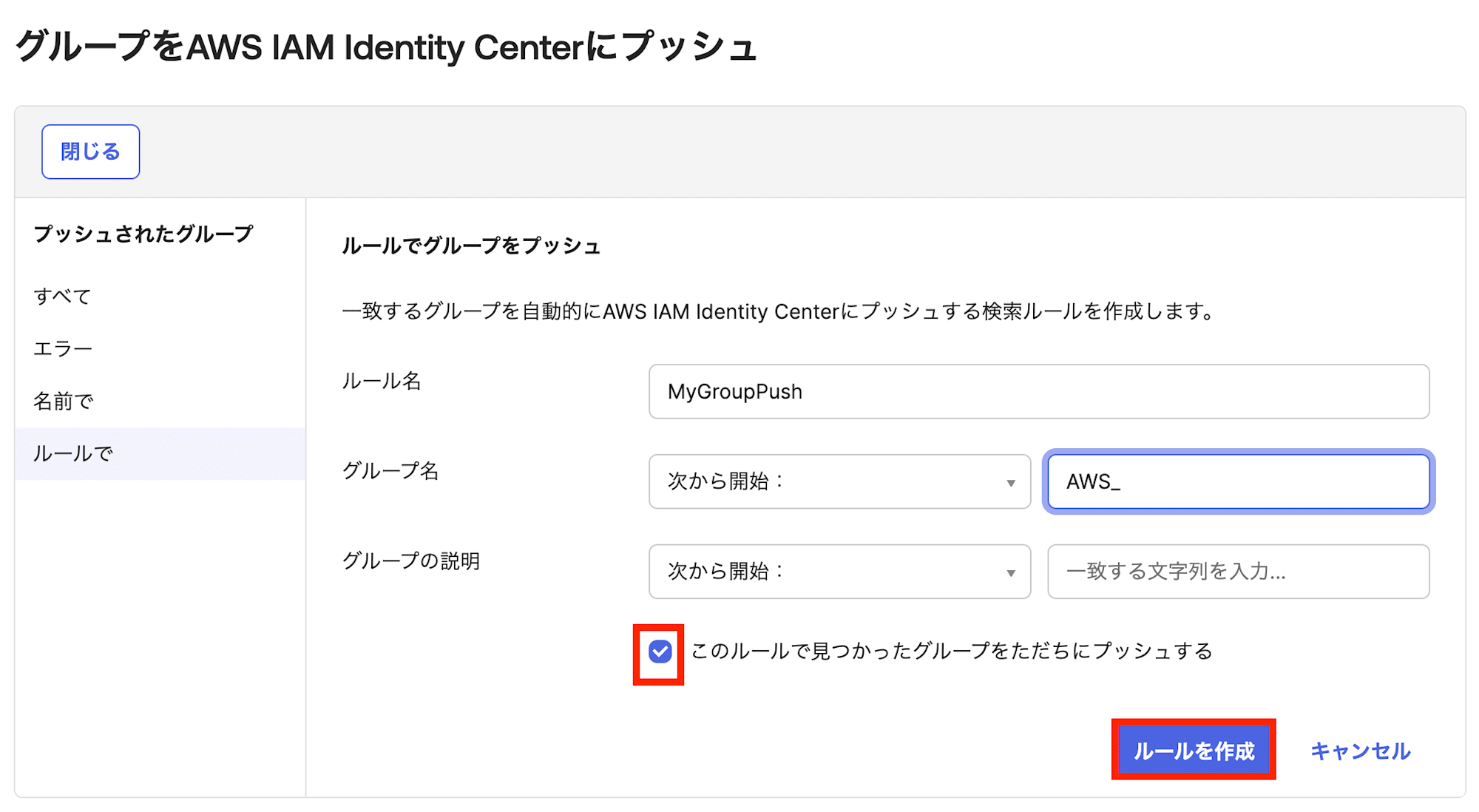

(Okta)プッシュグループルールを作成する

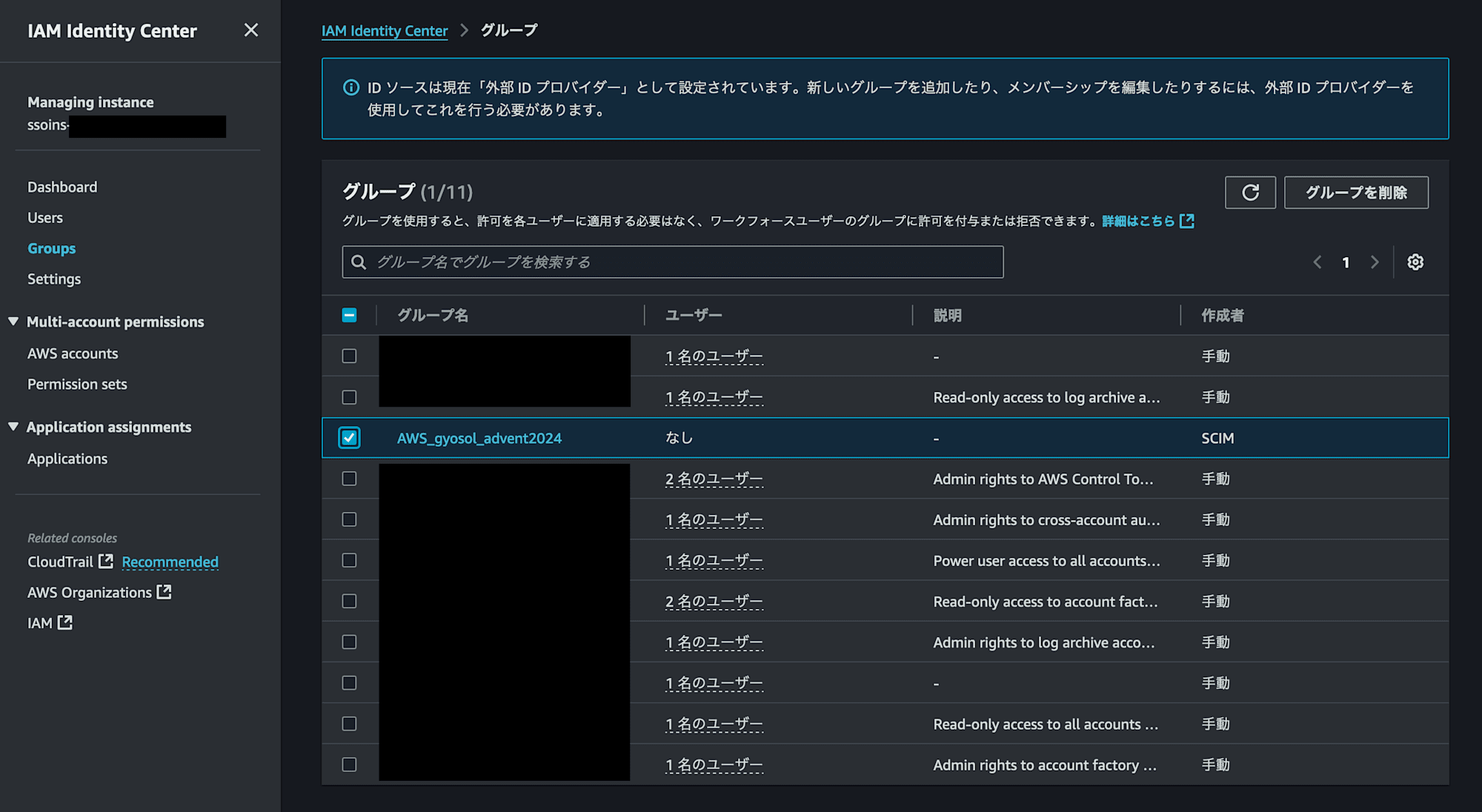

AWS_で始まるグループ名は自動でプッシュするようにします。

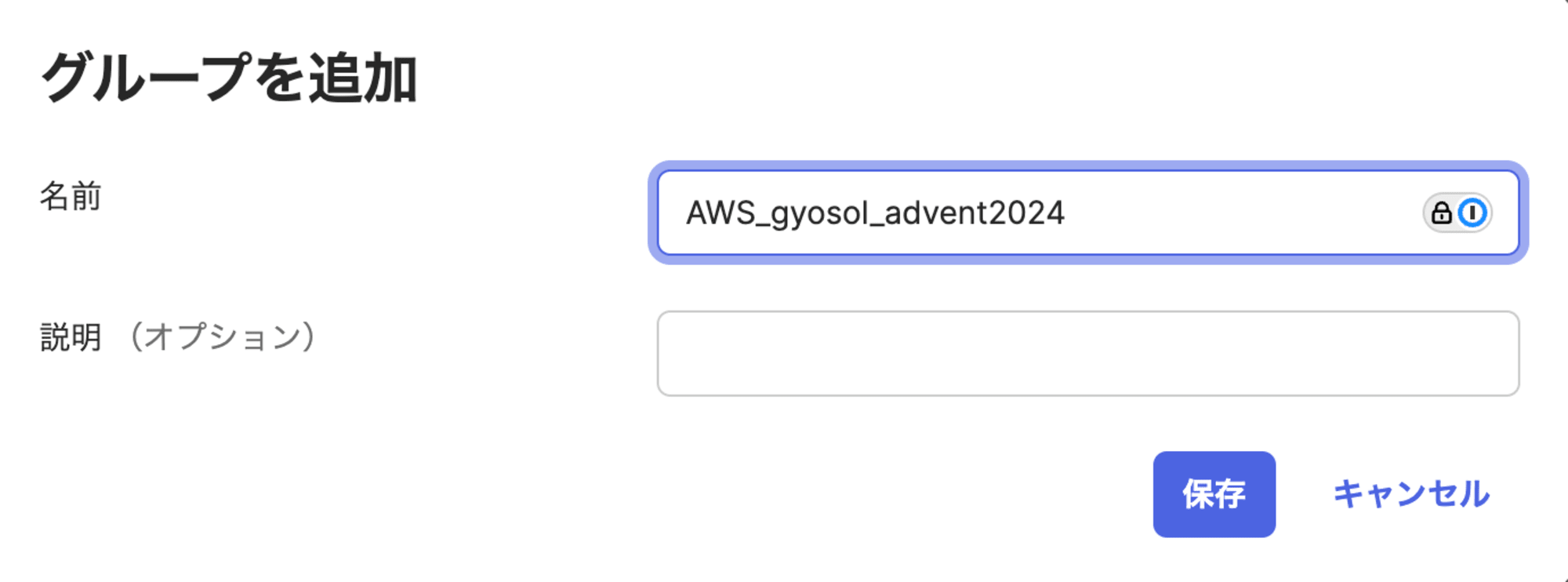

(Okta)ルールに従ってグループを作成する

ディレクトリ > グループ > グループを追加 から

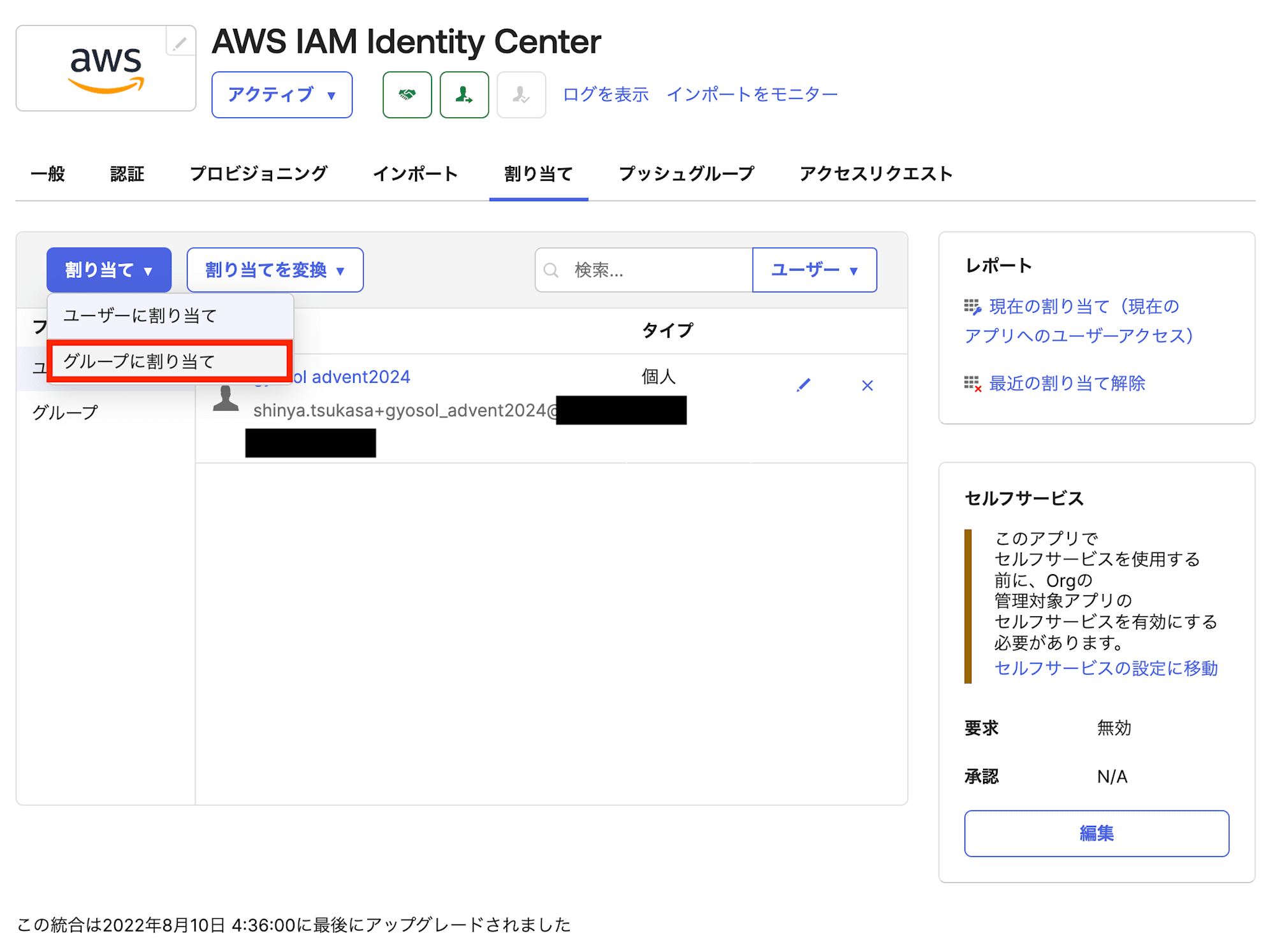

(Okta)グループをアプリケーションに割り当てる

(AWS)グループに反映されていることを確認する

ちなみに、この自動プロビジョニングを有効化すると、SCIMが有効となり、手動でIAM Identity Centerにユーザーやグループを追加できなくなります。

最後に

Oktaのエコシステムを使いこなすことで運用を自動化しましょう。そして、年末はゆっくり過ごしましょう☕️